الثقة الصفرية او انعدام الثقة تعنى أن لا نثق بي ونتحقق من كل شيء كون الأجهزة والمعدات ليس لديها أي مشاعر اتجاهك وسنتطرق إلى تاريخ الثقة الصفرية والمزايا وكيفية تطبيق انعدام الثقة في أمان شبكتك بدءًا من اليوم.

لقد تحولت الثقة الصفرية او انعدام الثقة Zero Trust من فكرة جديدة إلى الكلمة الطنانة ونموذج الصناعة في عقد من الزمان. أكثر من حجم واحد يناسب جميع المنتجات أو الخدمات ، لا تتطلب الثقة الصفرية من المنظمة تحديد أصولها الأكثر حساسية ، ومراقبة تدفقات حركة المرور ، وفرض سياسات الوصول الدقيقة على مستوى التطبيق – وكلها تعتمد بالكامل على مؤسستك. نظرًا لأن المؤسسات تتطلع إلى تعزيز أمان شبكاتها أو تحديث دفاعاتها الخاصة بالأمن السيبراني.

مع الاعتماد السريع للعمل عن بُعد والصعوبة المضافة في تحديد محيط الشبكة، تكتسب الثقة الصفرية كحل زخمًا. يتنافس كبار بائعي الأمن السيبراني على التمركز في هذا السوق الجديد مع العديد من أدوات الثقة الصفرية للمساعدة في اعتماد مؤسستك لإطار العمل والصيانة المستمرة. ولكن في النهاية، يعد الانتقال إلى بيئة شبكة خالية من الثقة اختيارًا تنظيميًا.

عقد على الثقة الصفرية

في العقد الأول من القرن الحادي والعشرين، كان منتدى أريحا عبارة عن مجموعة من قادة تكنولوجيا المعلومات الدوليين المهتمين بالتثبيت في ذلك الوقت على الاستراتيجيات الأمنية القائمة على المحيط. بحلول عام 2010 ، قدم جون كيندرفاج من شركة Forrester الميزات الأساسية المحيطة بالمفهوم الجديد المعروف باسم الثقة الصفرية. اليوم ، تعد الشبكات الخالية من الثقة معيارًا صناعيًا لتحسين الأمان داخل شبكتك.

ما هي الثقة الصفرية؟

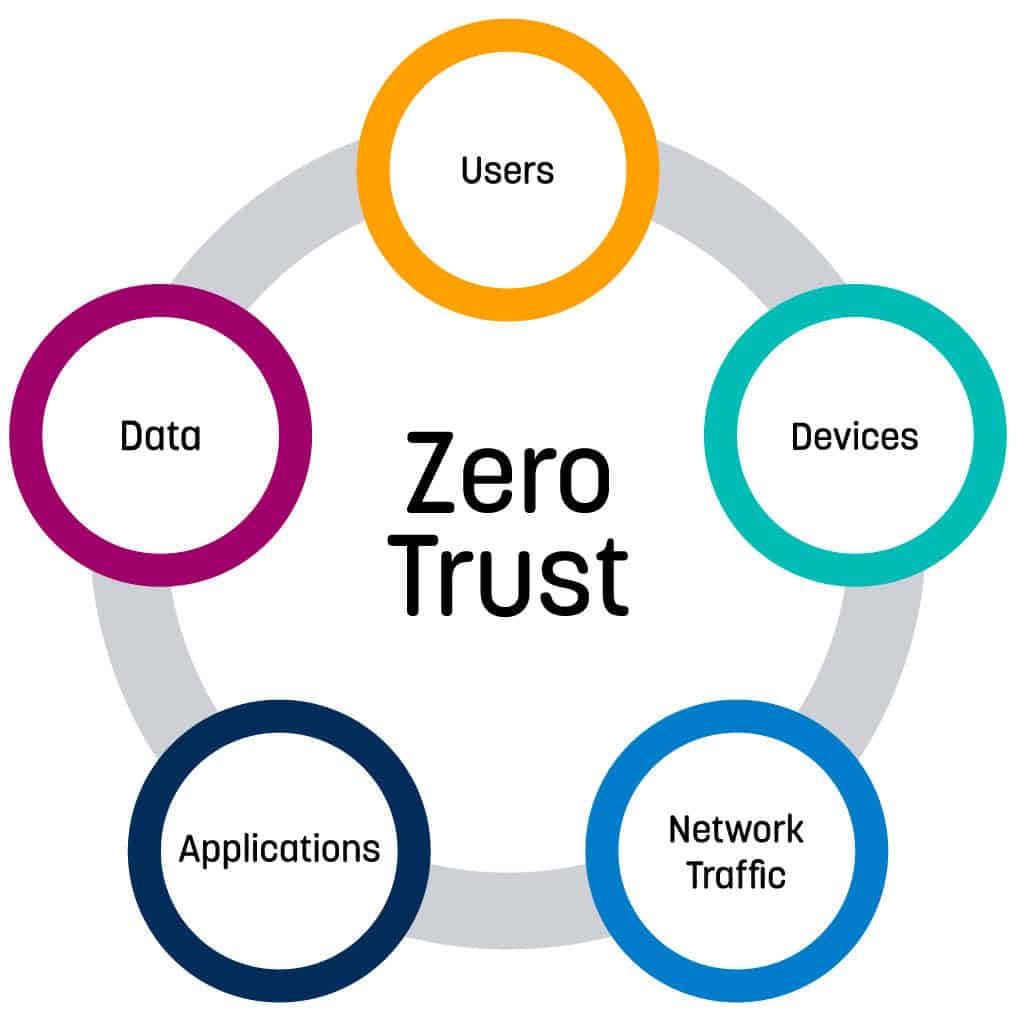

“لا تثق بأي شيء، تحقق من كل شيء” يمكن أن يلخص مفهوم عدم الثقة. في بضع كلمات أخرى، يعني انعدام الثقة: ضمن شبكة موارد مؤسستك، لا ينبغي الوثوق بمستخدم او جهاز او حزمة أو منح امتيازات أكبر من المطلوب. عندما كانت هجمات الشبكة الخارجية في الماضي تمثل أولوية أمنية للمؤسسة، فقد أثبتت الثقة الممنوحة داخل الشبكات أنها ثغرة خطيرة بالقدر نفسه. تتمحور استراتيجية عدم الثقة حول عناصر تحكم محسّنة لتحسين الوصول إلى شبكتك وتطبيقاتك وتقييده بشكل صحيح. من خلال تقييد الحركة، فإنك تخفف من مخاطر وصول الجهات الخبيثة إلى القطاعات الرئيسية.

تحدد شركة Gartner الوصول إلى الشبكة بدون ثقة (ZTNA) على أنه “منتج أو خدمة تنشئ حدود وصول منطقية تعتمد على الهوية والسياق حول تطبيق أو مجموعة من التطبيقات.” من منظور الشخص العادي، تزيل ZTNA الرؤية أو الوصول المحتمل إلى الأصول من خلال فرض سياسات امتيازات أكثر صرامة داخل شبكة مؤسستك. كسوق جديد نسبيًا، تعمل أدوات الثقة الصفرية كبدائل لبنية VPN و DMZ ، أو نهج دقيق للتحكم في الوصول إلى الشبكة (NAC) ، وإدارة الوصول إلى الهوية (IAM) ، وإدارة الوصول إلى الامتيازات (PAM).

مقدمة عن التجزئة المصغرة

الميزة الأساسية لأي بيئة انعدام ثقة هي إنشاء محيطات دقيقة حول قطاعات حرجة ، تُعرف أيضًا باسم التجزئة المصغرة. على الرغم من أن أمان الشبكة القديمة قد يكون قد حدد عناوين IP أو الوصول الأولي المطلوب فقط للمستخدم للقيام برحلة عبر الشبكة، فإن التجزئة المصغرة تستخدم حواجز معرّفة بالبرمجيات تتطلب التحقق الصحيح من المستخدم والموقع والجهاز. تلعب بوابات التجزئة (SWG) أو جدران الحماية من الجيل التالي (NGFW) دورًا مهمًا في تطبيق السياسات الدقيق على مستويات التطبيق والجهاز والمستخدم. مع هذه القوة في متناول اليد ، يمكن لمتخصصي تكنولوجيا المعلومات تحديد مجموعات المستخدمين ومجموعات الوصول ومجموعات الشبكات لتطبيقات أو أجهزة متعددة.

لماذا الثقة الصفرية؟

تقترب الأيام التي يمكن فيها للمستخدمين السئيين القيام بالحركة الجانبية والوصول إلى الشبكات بأكملها. نظرًا لتوسيع شبكات المؤسسات من خلال القوى العاملة عن بُعد أو زيادة حركة مرور العملاء ، فإن استخدام إطار عمل عدم الثقة يعد أمرًا ضروريًا في تقييد وصول المستخدمين إلى بيانات وتطبيقات محددة.

ولكن حتى قبل ازدهار أجهزة إنترنت الأشياء، كانت الثقة تمثل نقطة ضعف مؤسسية كبيرة. كما صرح السيد Kindervag بشكل قاطع في مؤتمر عام 2019 ، “ما هي الثقة؟ الثقة هي عاطفة إنسانية أدخلناها في الأنظمة الرقمية بدون أي سبب على الإطلاق! ” أمثلة الخروقات بسبب الثقة الخاطئة، حتى أقوى المؤسسات في العالم، عديدة. حوادث الثقة الملحوظة التي حدثت بشكل خاطئ. يمكن للمؤسسات التي لا تعتمد الثقة الصفرية إدارة ضوابط الوصول على مستوى دقيق وحماية أكثر شرائحها حساسية.

في هجمات مثل FireEye و SolarWinds في ديسمبر 2020 ، تمكنت التهديدات المستمرة المتقدمة (APTs) من التحرك بشكل جانبي عبر الشبكة ، وجمع معلومات حساسة، جزئيًا لأن كل ما احتاجوه هو أوراق اعتماد مسروقة. بدون التجزئة المصغرة وإطار عمل عدم الثقة ، يمكن أن يتحول وصول أحد الممثلين السيئين إلى كابوس طويل الأمد حيث يتواجد الخصوم باستمرار في شبكتك.

عدم تنفيذ الثقة

كل إطار عمل غير موثوق به مخصص لأمان شبكة مؤسستك. لا يوجد مورد واحد ضروري لمؤسستك لبدء اتخاذ خطوات نحو بيئة خالية من الثقة. لا يتعين على مؤسستك أيضًا إعادة اختراع البنية التحتية لتكنولوجيا المعلومات. فيما يلي نظرة على كيفية تنفيذ شبكة انعدام الثقة في خمس خطوات.

-

تحديد حماية السطح والمستخدمين

مثل السمكة المنتفخة شديدة الطاقة ، تتقلب محيط الشبكة بشكل متزايد ، ومحاولات حماية الشبكة بأكملها تصنع لمتخصصي تكنولوجيا المعلومات المرهقين. يتطلب إطار عمل عدم الثقة تكبير المعلومات الأكثر حساسية لمؤسستك لتحديد “سطح الحماية”. إذا كانت شبكتك بأكملها هي سطح الهجوم، فإن سطح الحماية الخاص بك هو الأجزاء التي تحتوي على بيانات حساسة وعمليات تكنولوجيا المعلومات الأساسية وأي شيء آخر تراه مؤسستك يستحق امتيازات مستخدم أكثر قوة.

تتمثل المهمة الأخرى التي يتم إكمالها بشكل أفضل في بداية رحلة انعدام الثقة في تحديد المستخدمين والأجهزة وبلورة بروتوكولات المصادقة. تتجاوز الحلول مثل IAM الدخول الفردي (SSO) أو المصادقة متعددة العوامل (MFA) كآلية تدقيق لحوكمة الهوية.

-

تعيين تدفقات حركة المرور

من الضروري تحديد كيفية انتقال بياناتك الحساسة على شبكتك والأجهزة التي تصل إليها لحماية هذه المعلومات. من خلال تعيين تدفقات حركة المرور الخاصة بك، يمكنك الحصول على معلومات استخباراتية قابلة للتنفيذ فيما يتعلق بالاعتماد المتبادل بين القطاعات والأجهزة والشبكات الأكثر أهمية. عندما تفكر في من سيحتاج إلى الوصول إلى ماذا، سيوفر هذا التحليل سياقًا إضافيًا لغرض بياناتك. يمكن لمسؤولي تكنولوجيا المعلومات بعد ذلك تحسين الضوابط لضمان صلاحية تدفقات حركة المرور المسموح بها فقط ووضع الحدود بين المناطق والأقسام المختلفة.

تلعب الأجهزة دورًا حيويًا في هذه المرحلة حيث يمكنك أيضًا تحديد كيفية وصول المستخدمين إلى الشبكة والقطاعات. من خلال إدارة مخزون الأجهزة لمؤسستك الداخلية، يمكن للمسؤولين الوصول إلى سيناريوهات الأجهزة المُدارة مقابل الأجهزة غير المُدارة. مع المؤسسات والشبكات الأكبر حجمًا، ظهرت حلول أمان نقطة النهاية (EDR) وتحليلات سلوك المستخدم والكيان (UEBA) كأدوات إضافية للتخفيف من الهجمات في مساراتها.

-

قم ببناء محيطك الصغير

الآن بعد أن حددت السطح المحمي والتدفقات المعينة والأجهزة، فلديك ما تحتاجه لإنشاء بيئة الثقة الصفرية في مؤسستك، وتبدأ المتعة. باستخدام الجيل التالي من جدار الحماية (NGFW) ، يمكنك إنشاء بوابة تجزئة أو محيط صغير حول مساحة الحماية. توفر لك بوابات التجزئة هذه فحصًا على مستوى التطبيق والتحكم في الوصول لمنع الجهات الفاعلة المحتملة من الوصول إلى أكثر شرائحك حساسية. يعد إكمال ذلك أسهل في الوقت الحاضر حيث يمكن أن تتيح لك الأنظمة الأساسية للشبكات المعرفة بالبرمجيات (SDN) نشر المرشحات داخل نسيج الشبكة.

-

تكوين سياسات الوصول

لقد حددت سطح الحماية الخاص بك ، وتدفقات المعاملات المعينة ، وبوابات التجزئة أو NGFWs – شبكتك جاهزة لطريقة Kipling الموثوقة. من خلال الإجابة على الأسئلة التالية التي قدمتها شركة Palo Alto Networks ، ستتمكن من تصميم سياسة دقيقة وإنفاذها لتمكين الوصول المميز للمستخدم والاتصال الآمن بالتطبيقات.

- من الذي يجب أن يصل إلى الموارد؟

- ما هو التطبيق الذي يصل إلى الموارد داخل السطح المحمي؟

- متى يتم الوصول إلى الموارد؟

- أين هي وجهة الحزمة؟

- لماذا تحاول هذه الحزمة الوصول إلى هذا المورد داخل السطح المحمي؟

- كيف تصل الحزمة إلى السطح المحمي عبر تطبيق معين؟

-

المراقبة والمحافظة عليها

بينما تم تعيين شبكة عدم الثقة لديك بالكامل، تبدأ مهمة مراقبة بنية الشبكة وصيانتها. يمكن لمسؤولي الشبكة الآن الوصول لمراجعة جميع السجلات حتى الطبقة 7 ، مما يمنحهم نظرة ثاقبة للجوانب التشغيلية لسياسات انعدام الثقة. من خلال فحص كل حركة المرور وتسجيلها، يمكن لمؤسستك استخدام وفرض ما تعلمته لمواصلة تحسين أمان الشبكة. في النهاية، قد تصل مؤسستك إلى “D-Day” عندما تقوم شبكتك بالتبديل من “السماح” الافتراضي إلى “الرفض” الافتراضي لأي انحرافات في التدفق.

إن تأمين بيانات الشبكة وتطبيقاتها مع توفير وصول مريح وغير منقطع هو لعبة الموازنة المستمرة لأي مؤسسة. في حين أن وظيفة “الرفض” الافتراضية قد تمنع الوصول إلى مستخدم أو جهاز مقصود، إلا أنها فرصة للتحقيق في مشكلة الاتصال المحددة وحلها. ما إذا كان هذا الوقت المحتمل الضائع يستحق أمانًا أكثر قوة من خلال انعدام الثقة يعود إلى مؤسستك. بالنسبة إلى المدخرات لمؤسستك، فإن نقل القطاعات الحساسة الأخرى من الشبكات القديمة إلى شبكتك الخالية من الثقة يمكن أيضًا أن يكون فعالًا من حيث التكلفة وغير مزعج.

لا تثق بشيء، تحقق من كل شيء

مع الخوف من أن الثقة المفرطة يمكن أن تكون أخطر تهديد للمؤسسة، فليس من المستغرب رؤية تحرك نحو طريقة الوصول الأقل امتيازًا. تستخدم الأدوات التقليدية مثل جدران الحماية والشبكات الافتراضية الخاصة و NAC لتأمين الشبكة في المحيط. اليوم، ومع ذلك، فإن الوصول الداخلي من المستهلكين والعاملين عن بُعد وأجهزة إنترنت الأشياء يشكل خطرًا أكبر. من خلال إنشاء بيئة خالية من الثقة، يتطلب كل مستخدم وجهاز المصادقة. في حين أن المهمة شاقة، يتفق محترفو تكنولوجيا المعلومات الذين خاضوا التحدي على أن البدء على نطاق صغير أفضل من عدم البدء على الإطلاق.